5 Minacce alla sicurezza dei tablet: sono protetti?

I dipendenti usano i tablet per lavoro? I dispositivi possono aiutare a rendere i dipendenti più efficienti e produttivi, ma se non si fa attenzione, questi computer potrebbero anche mettere a rischio i dati aziendali e la rete. Proprio come computer portatili e computer, i tablet devono affrontare minacce alla sicurezza da attacchi di malware e hacker. Ecco cinque rischi per la sicurezza dei tablet che i tuoi dipendenti devono affrontare e come prepararli.

1. Malware mobile

Dalle app dannose al phishing, gli utenti di tablet sono a rischio per tutti i tipi di malware mobile che possono causare il caos e consentire agli utenti non autorizzati di accedere al dispositivo e ai sistemi di rete. Tale malware include kit di root che consentono agli hacker di accedere a impostazioni e controlli, tenere traccia dei programmi che controllano le attività e app che rubano dati, ad esempio acquisendo nomi utente e rubando password. Senza un'adeguata protezione, i tablet dei dipendenti e i dati aziendali diventano una soluzione gratuita per i criminali informatici.

Cosa fare: Sebbene gli iPad non siano sicuri al 100% dal malware mobile, i tablet Android sono particolarmente rischio. Google Play non è così rigido come l'App Store di Apple sulle app di terze parti, aprendo le porte a un flusso di potenziali minacce alla sicurezza. Uno studio condotto dalla società di sicurezza Internet Webroot ha rivelato che oltre il 40% delle app Android sono malevoli, sospette o indesiderate. Ecco come combatterli:

- Diffida delle app gratuite o finte e istruisci i dipendenti su come capire quando un'app gratuita sembra sospetta.

- Chiedi ai lavoratori di fare le loro ricerche prima di scaricare qualsiasi app, ad esempio leggendo recensioni di app su Google Play e Googling dell'app e dello sviluppatore.

- Limita completamente i download di app per impedire ai dipendenti di scaricare liberamente le app su cui non hai visibilità.

- Installa un'app di sicurezza mobile che esegue automaticamente la scansione, rileva e rimuove il malware.

2. Perdita di dati

Quando si verifica una violazione della sicurezza, quasi sempre si verifica una perdita di dati. Questo potrebbe significare che gli hacker non fanno altro che rubare dati in background per bloccarti dal tuo dispositivo o dai tuoi sistemi di rete. Se non si ha accesso al dispositivo, sarà necessario un altro modo per recuperare rapidamente e immediatamente i dati.

Cosa fare: Il modo più semplice per prevenire la perdita di dati è eseguire il backup dei dati frequentemente e automaticamente . Un modo per farlo è utilizzare una soluzione di cloud storage di terze parti, come Dropbox, Box, Google Drive o OneDrive. Assicurati di utilizzare un account aziendale e non un account personale per soddisfare al meglio le esigenze di archiviazione e dipendenti. Se i tuoi dipendenti utilizzano iPad, assicurati di abilitare anche iCloud. Per istruzioni, ecco come eseguire automaticamente il backup dei dati su iCloud. Queste sono le prime cinque app di cloud storage per Android, e qui ci sono tre modi per eseguire il backup dei tablet Windows.

3. Rischio di BYOD

Avere un programma BYOD (bring-your-own-device) può essere molto utile per un'azienda. I dipendenti possono utilizzare i loro dispositivi preferiti sul posto di lavoro, il che aumenta sia la soddisfazione sul lavoro che la produttività. Ma comporta anche molti rischi, principalmente da parte dei dipendenti che si preoccupano della sicurezza dei dispositivi e che combinano lavoro e gioco in un singolo dispositivo.

Cosa fare: Assicurati di implementare e applicare una politica BYOD efficace. Ciò include la definizione di standard chiari su ciò che i dipendenti possono o non possono fare con i loro dispositivi, dove tracciare la linea tra lavoro e uso personale e cosa possono aspettarsi i dipendenti in termini di privacy e come l'azienda può accedere e monitorare i dispositivi dei dipendenti per

Un altro modo per combattere i rischi BYOD è quello di mantenere tutti i dati aziendali completamente separati dal resto del dispositivo. Un buon esempio è la KNOX Security Suite di Samsung, disponibile su tutti i tablet Android. KNOX consente agli utenti di creare profili di lavoro privati, che consentono loro di eseguire app e file aziendali in una shell protetta a cui solo l'utente può accedere.

4. Reti non protette

Dai caffè agli aeroporti, agli hotel e altre aree, collegare i tablet agli hotspot Wi-Fi pubblici può essere conveniente per i dipendenti in movimento, ma è anche uno dei modi più semplici per consentire ai criminali informatici di accedere a dati sensibili dati. Sidejacking Wi-Fi: l'uso di tecnologie di tracciamento Internet per acquisire dati in transito, come e-mail e altre informazioni di accesso tramite reti wireless, è diventato un tale rischio per la sicurezza che USA.gov ha emesso avvisi contro l'utilizzo di connessioni Wi-Fi pubbliche .

Cosa fare: Il Wi-Fi gratuito non è sicuro Wi-Fi. Anche le connessioni Wi-Fi a pagamento non sono completamente sicure. Chiedere ai dipendenti di non collegarsi mai alle reti Wi-Fi pubbliche probabilmente non andrà bene, quindi ecco come tenerli al sicuro:

- Il modo migliore per proteggere i tablet dei dipendenti è installare una rete privata virtuale (VPN), che connette utenti alla rete privata e protetta della tua azienda. Sebbene la VPN utilizzi la connessione Wi-Fi pubblica, tutto il traffico e i dati vengono inviati e ricevuti tramite la connessione privata.

- Utilizza un hotspot Wi-Fi a pagamento basato su operatore, che consente ai dipendenti di connettersi alla banda larga 4G / LTE e 3G Servizi. Tra questi, il Jetpack di Verizon, l'hotspot mobile GoPhone di AT & T e l'HotSpot mobile 4G di T-Mobile. Sprint offre anche diverse opzioni, come MiFi 500 LTE, NETGEAR Zing Mobile Hotspot e Merlin 3G / 4G 2-in-1 Card, ognuna delle quali viene fornita con un proprio contratto di assistenza e piano contrattuale.

- Chiedere ai dipendenti di garantire che i siti Web visitati e in cui inseriscono informazioni private utilizzano Secure Socket Layer (SSL), che crittografa i dati inviati e ricevuti. I siti Web che utilizzano SSL iniziano con "https".

5. Furto e perdita

Va da sé che i dipendenti non devono mai lasciare incustoditi i loro tablet, ma succede il furto. Anche i lavoratori perdono i dispositivi mobili tutto il tempo. Poiché non esiste un modo infallibile per prevenire completamente il furto e la perdita, le aziende dovrebbero avere un piano di emergenza.

Cosa fare: Anche se le possibilità di riavere un tablet rubato sono ridotte, quali attività possono do è proteggere i dati all'interno del dispositivo:

- Utilizzare una schermata di blocco che richiede un PIN, una password o, ancora meglio, dati biometrici. Per i tablet Windows, abilitare l'impostazione della password immagine, una funzione di sicurezza che utilizza una combinazione di un'immagine e un gesto disegnato per sbloccare Windows 8 e Windows RT. Lo stesso può essere fatto su dispositivi Android utilizzando l'app di terze parti Picture Password Lockscreen. Per una sicurezza ancora migliore, utilizza app biometriche come ICE Unlock, che cattura l'impronta digitale con la fotocamera, e ERGO, che esegue la scansione dell'orecchio per sbloccare il dispositivo.

- Individua e pulisci il tablet il prima possibile. App come Trova il mio iPhone, che funziona anche su iPad, può aiutarti a localizzare e cancellare da remoto il dispositivo. Per Android, controlla AndroidLost, che può anche cancellare le schede SD. I tablet Windows, tuttavia, non richiedono app di terze parti; i dispositivi collegati al server Microsoft Exchange possono essere cancellati in remoto da Exchange Administration Center (EAC) o Exchange Management Shell.

Originariamente pubblicati su Notizie aziendali .

10 Consigli per risparmiare Sanità per gli imprenditori

I proprietari di piccole imprese hanno la tendenza a voler fare tutto. Impacchettano i loro programmi e sovraccaricano le loro liste di cose da fare, fermandosi solo per dormire - se sono fortunati. Con così tante cose sui loro piatti, gli imprenditori raramente si sentono in grado di prendersi il tempo per rinfrescarsi e ricaricarsi.

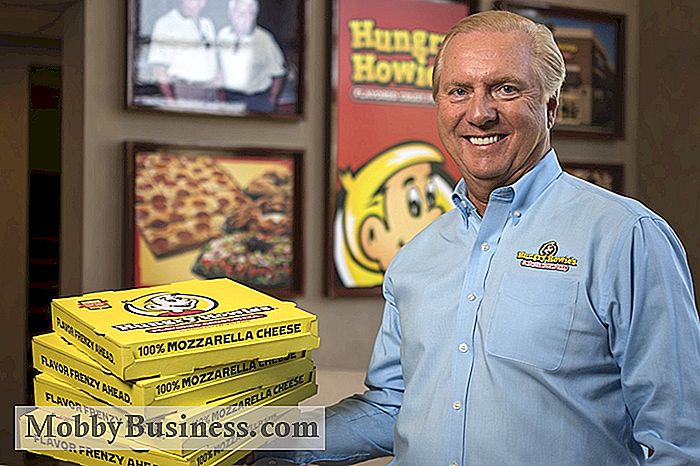

La lunga strada verso il successo, dal fattorino al CEO

Sono entrato nel settore della pizza lavorando da zero, partendo da una posizione comune per molti adolescenti: fattorino. Ho lavorato per una pizzeria nel Michigan di proprietà di Jim Hearn mentre ero uno studente delle superiori nei primi anni '70. I miei amici e io guardavamo davvero Jim; possedeva due pizzerie e un hamburger, che lo rendeva il ragazzo più ricco che avessimo mai incontrato.