I dispositivi IoT mettono a rischio la tua organizzazione?

Negli uffici delle piccole e medie imprese di oggi, è possibile trovare una vasta gamma di dispositivi intelligenti, come stampanti, fotocamere, sensori di utilità e serrature, che possono comunicare con altri dispositivi tramite connessioni wireless. Anche lo spazio per il personale inizia a beneficiare delle tecnologie di prossima generazione, come i frigoriferi intelligenti e le macchine per caffè intelligenti.

Sebbene Internet of Things (IoT) abbia inaugurato una grande efficienza attraverso la connettività, ha anche creato milioni di persone di nuove superfici di attacco a causa della debole progettazione della sicurezza o delle pratiche amministrative. Non solo i dispositivi stessi sono stati attaccati e compromessi, gli hacker hanno utilizzato i dispositivi collettivamente nelle botnet per lanciare attacchi DDoS (Distributed Denial of Service) contro siti Web e reti aziendali. Il sito Web di Krebs on Security, ad esempio, ha subito uno degli attacchi più potenti fino ad oggi, in cui il malware Mirai ha "zombi" un gruppo di dispositivi IoT connessi a Internet che utilizzavano nomi utente e password predefiniti. > Rischi per la sicurezza con apparecchiature IoT

Molti dispositivi IoT non sono stati progettati con una sicurezza forte e configurabile. Alcuni dispositivi hanno una password hard-coded che non può essere modificata senza un aggiornamento del firmware, che potrebbe non essere disponibile perché il venditore non lo ha creato o il prodotto non è più supportato. Un altro potenziale problema è l'infezione da malware delle app che controllano i dispositivi IoT.

David Britton, vicepresidente di soluzioni industriali, frode e identità di Experian, avverte che Universal Plug and Play (UPnP) è un problema correlato, in particolare per quanto riguarda i router wireless.

"Diversi router supportano questa funzionalità di auto-collegamento, e alcuni hanno UPnP abilitato di default", ha detto Britton. "UPnP consente ai dispositivi di riconoscere e connettersi immediatamente a una rete e persino di stabilire comunicazioni con altri dispositivi sulla rete senza alcun intervento umano o configurazione." La sfida dal punto di vista della sicurezza è che c'è una visibilità o un controllo ridotti dell'amministratore su quando quei dispositivi arrivano online o quali sono i permessi di sicurezza che potrebbero invocare. "

Britton sottolinea inoltre che il diverso insieme di tecnologie e protocolli di connessione utilizzati dai dispositivi IoT, come Wi-Fi, Bluetooth, RFID e ZigBee, presenta un ulteriore livello di complessità. Ogni tipo di connettività viene fornito con diversi livelli di sicurezza e diversi strumenti amministrativi. Per i piccoli negozi che non dispongono di supporto tecnico interno, cercare di rimanere sempre al top è difficile, rendendoli ancora più vulnerabili agli attacchi.

Modi per controllare le minacce e ridurre i rischi

Quindi, Qual è la soluzione alla debacle della sicurezza IoT?

Johannes Ullrich, decano della ricerca al SANS Technology Institute, afferma che "le organizzazioni devono iniziare controllando l'acquisizione e l'inventario dei dispositivi IoT". Nel suo articolo sul SANS Internet Storm Center, Ullrich fa delle domande pertinenti da porre ai fornitori durante la fase di valutazione del prodotto, riguardo a quanto tempo il venditore prevede di rilasciare gli aggiornamenti di sicurezza e come il venditore implementa la crittografia.

Britton pensa che un inventario completo sia importante anche, affermando che dovrebbe tenere traccia delle versioni del firmware, la data dell'ultimo aggiornamento, le porte utilizzate dai dispositivi IoT e l'ultima data in cui le password sono state aggiornate, tra gli altri elementi. Raccomanda anche di impostare un'attività ricorrente nel tuo calendario per aggiornare, modificare e verificare la fine della vita dei dispositivi IoT, per evitare vulnerabilità di sicurezza intrinseche nei dispositivi legacy.

Sia Ullrich che Britton ritengono che sia fondamentale cambiare la password predefinita per ogni Dispositivo IoT prima di collegarlo a una rete. Un dispositivo privo di adeguata sicurezza può aprire una porta nella tua rete, che un hacker può sfruttare in pochi secondi e passare ad accedere ad altri dispositivi collegati.

Raccomandano l'attivazione di una forte sicurezza su tutte le reti Wi-Fi, il che implica cose come l'applicazione di potenti router e password di rete, l'utilizzo della crittografia e la limitazione dell'accesso alla rete (da Internet, ove possibile) tramite un firewall. Per i router wireless, Britton dice di disabilitare la configurazione UPnP sul router per evitare connessioni indesiderate. Se un dispositivo IoT supporta l'autenticazione a due fattori, approfittane. Questo può essere semplice come ottenere un codice che deve essere immesso quando si accede al dispositivo, che aggiunge un altro livello di protezione.

Le nostre fonti consigliano anche di essere vigili nella gestione delle applicazioni installate. Scarica le applicazioni solo da fornitori affidabili o creati da entità fidate e esegui software anti-malware aggiornato su dispositivi IoT o quelli utilizzati per configurare dispositivi IoT.

Infine, crea avvisi e notifiche, test e verifiche, parte della tua lista di controllo sulle migliori pratiche. Ullrich consiglia di registrarsi con ciascun fornitore per ricevere una notifica quando vengono rilasciate le patch e di mettere in atto sistemi che avvisano l'utente se un dispositivo non autorizzato è collegato alla rete. Sul fronte dei test, assicurarsi di testare i dispositivi che si collegano ai servizi cloud di un fornitore per garantire che stiano proteggendo i dati in modo sufficiente. Scopri come il dispositivo si autentica sui sistemi del fornitore e se i dati sono correttamente crittografati, dovrebbe utilizzare il protocollo TLS (Transport Layer Security) per le trasmissioni.

Per ulteriori suggerimenti sulla cybersecurity, consulta la nostra guida Mobby Business.

Pinterest per le aziende: tutto ciò che c'è da sapere

Pinterest è una piattaforma visiva di social media che è un po 'come lo scrapbooking digitale combinato con una lista di desideri online. Se non stai utilizzando questa piattaforma per commercializzare i tuoi prodotti o servizi, ti stai perdendo. Oltre l'87% degli utenti di Pinterest ha acquistato un prodotto a causa del sito.

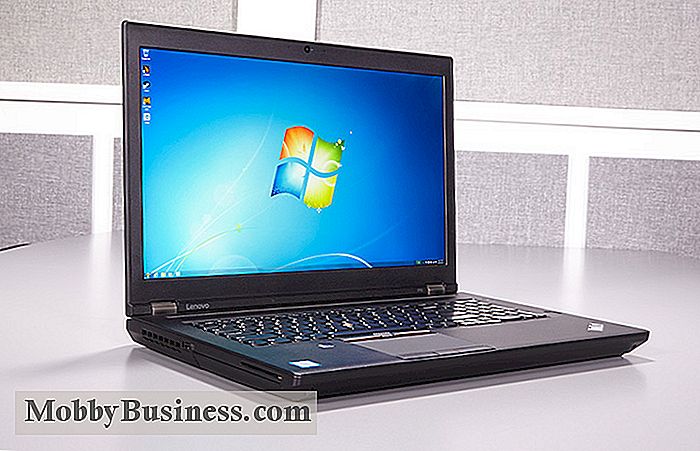

Laptop Lenovo ThinkPad P70: è perfetto per le aziende?

Il ThinkPad P70 di Lenovo è difficile da battere per carichi di lavoro intensivamente grafici. La workstation da 17,3 pollici è un concentrato di potenza di un laptop, rendendolo lo strumento ideale per la modifica di video o il lavoro con software di ingegneria 3D. Una tastiera eccellente e una durata della batteria superlunga addolciscono l'accordo.